Brug Security: Het interoperabiliteitstrilemma van bruggen moet opnieuw worden bekeken. Gegevensjournalist Daniël C.Park legt uit wat er in de pijplijn zit om bridgehacks te voorkomen.

At Nomade, werken we aan een nieuwe categorie bruggen. Ze zijn ontworpen om het worstcasescenario van een bridge-hack te verminderen. We ruilen latentie in voor veiligheid. We vinden dit een dwingender situatie, tegen een achtergrond van bruggen die zijn beroofd van alleen al dit kwartaal een miljard dollar.

Succesvolle exploits van QBridge ($ 80 miljoen), Wormgat ($326m) en Ronin ($ 624 miljoen) zijn krachtige herinneringen dat de interoperabiliteit trilemma van bruggen heeft een totale heroverweging nodig. De behoefte aan fraudebestrijdingsfuncties is bij bridgegebruikers toegenomen. En dat is het probleem dat we aan het oplossen zijn.

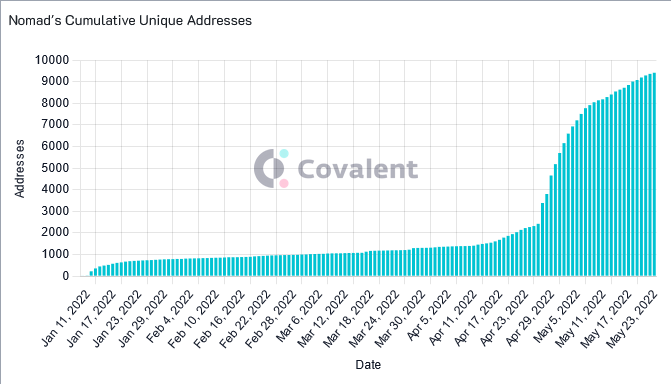

gebruik Covalent's Application Programming Interface (API), kunnen we nagaan hoe bridge-gebruikers op Ethereum en Moonbeam reageren op het beveiligingsverzoek van Nomad. De cijfers na de lancering van Nomad, zoals het totale aantal unieke adressen en TVL per gebruiker, duiden op veelbelovende vooruitzichten voor optimistische systemen.

Brugbeveiliging: is brugbeveiliging tussen ketens in een impasse geraakt?

Bij Nomad dagen we het snelgroeiende verhaal uit dat ketenoverschrijdende bruggen, ondanks hun enorme economische nut, waren geworden te risicogevoelig tot exploits. Zelfs een aanval van 51% op een small-capketen, vanwege overlappende derivaten, kan onderling verbonden ketens in gevaar brengen.

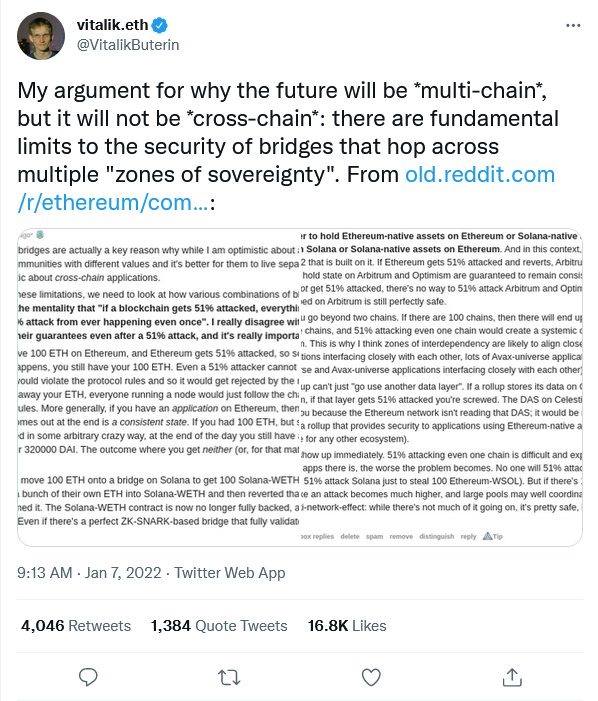

Vitalik had gepionierd en gedreven dit perspectief in januari van dit jaar, onder vermelding van "fundamentele veiligheidslimieten van bruggen", en dat ketenoverschrijdende bruggen moeten worden beschouwd als een tussenoplossing voor de vooruitgang keteninteroperabiliteit.

De radicale kenmerken van Nomad, zoals optimistische verificatie, vormen echter een tegenargument voor deze groeiende perceptie dat de brugtechnologie in een impasse was geraakt.

Latentie opofferen voor absolute veiligheid

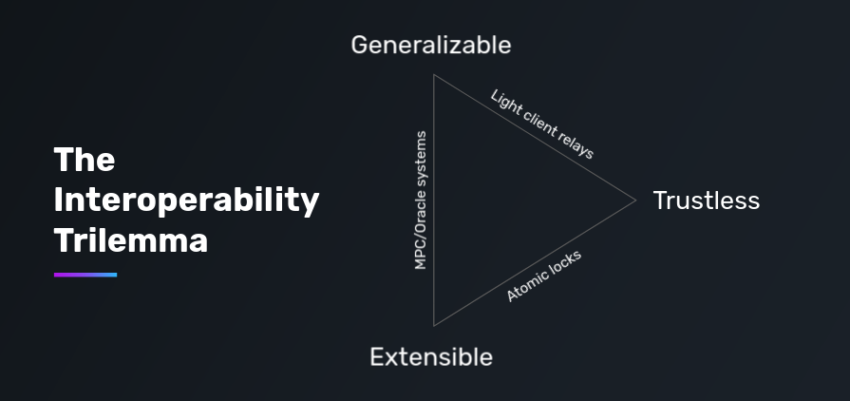

In navolging van de hachelijke situatie die werd waargenomen in de schaalbaarheid trilemma, moeten ook bruggen traditioneel afzien van ten minste een van de drie gewenste eigenschappen: minimalisering van vertrouwen, generaliseerbaarheid (ondersteuning voor het overbrengen van willekeurige gegevens) en uitbreidbaarheid (over evenveel heterogene ketens).

Vertrekkend van het trilemma, offert Nomad op onorthodoxe wijze latentie op als een middel om een interoperabiliteitsoplossing te bieden waarbij veiligheid voorop staat. Gevormd naar optimistische rollups, Nomad minimaliseert de zichtbaarheid van attesten in de keten en accepteert het als geldig binnen a fraudebestendig venster van ~30 minuten.

Brugbeveiliging: verzekeren tegen verlies van geld

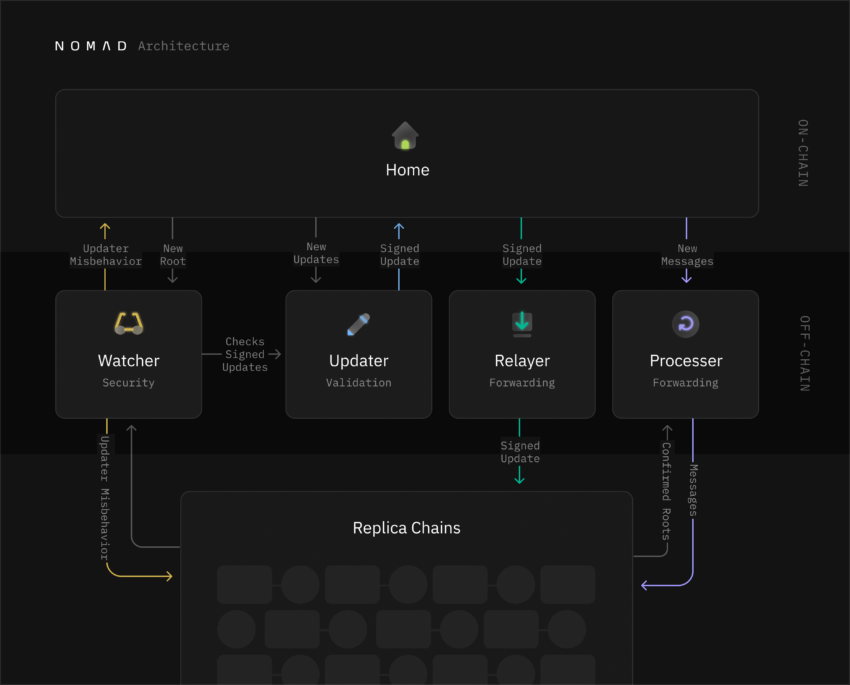

Binnen dit tijdsbestek worden gegevens over Nomad in wezen gefietst tussen een Updater, die de gegevens ondertekent en uploadt naar de herkomstketen; en een waker, die defecte attesten detecteert en erop reageert.

Uniek is dat Nomad, vertrekkend van klassieke optimistische protocollen, vereist dat een Updater een gebonden belang in de oorsprongsketen indient. Dit verzekert de beveiliging van Nomad tegen de mogelijkheid dat zelfs een vertrouwde Updater fraude bevestigt.

In het geval dat een eerlijke Watcher fraude aantoont, wordt de communicatielijn van de oorsprong naar de bestemmingsketen onmiddellijk verbroken, waardoor de verplichtingen van de Updater worden verbroken; en het kanaliseren van de opgehaalde fondsen naar de betwistende Watcher.

Dat betekent dat de brug wordt afgesloten, in plaats van dat gebruikers van geld worden beroofd. De afwezigheid van fraude vergemakkelijkt de gegevens naar de bestemmingsketen zoals oorspronkelijk bedoeld.

Hackers voor de gek houden met één eerlijke verificateur

Nu al, Regenboogbrug For DICHTBIJ protocol bevestigt de veiligheidsvoordelen van optimistische ontwerpen, omdat het een aanval heeft afgeslagen op Eerste mei dit jaar.

Het is opvallend dat de brugbeveiliging van Nomad een enkele eerlijke verificatieaanname volgt, waarbij slechts 1 van de n actor(en) transacties hoeft te valideren. Daarentegen zijn extern geverifieerde bruggen doorgaans gebaseerd op een eerlijke meerderheidsaanname, waarbij m van de n deelnemer(s) toezicht houden op het validatieschema.

Hierdoor zou het voor hackers onmogelijk maken om te weten dat er niet ten minste één enkele Watcher is die toezicht houdt op elke transactie.

Optimistische systemen verhogen op deze manier de economische kosten voor kwaadwillende actoren (gas vergoedingen en de inzet die door de Updater is verbonden) om hun doelen in gevaar te brengen, met zeer weinig garantie.

Hoe is de beveiligingspropositie van Nomad aantrekkelijk voor bridgegebruikers?

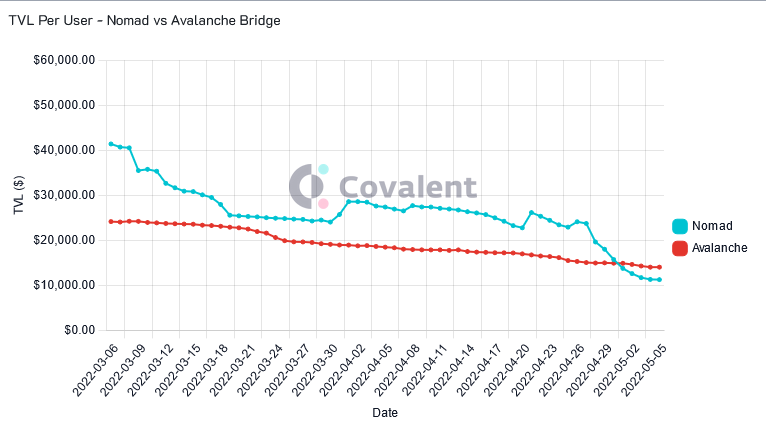

De technologie waarop Nomad voortbouwt, is beproefd. Via de uniforme API van Covalent kunnen we zien of Nomad op de juiste manier inspeelt op zijn beveiligingsverzoeken en een toegewijde gebruikersbasis opbouwt.

Met name in vergelijking met de meer commercieel volwassen Lawinebrug, Nomad's TVL per gebruiker gemiddeld hogere aantallen. Met een dagelijkse opname van $ 30- $ 40k per gebruiker sinds maart 2022, overtreffen de cijfers van Nomad die van Avalanche (lawine), die dagelijks tussen de $ 20 en $ 30k bedroeg.

Het verschil tussen de Avalanche Bridge en de nieuwere Nomad-brug suggereert een diep vertrouwen in de beveiligings- en fraudebestrijdingsfuncties van Nomad onder gebruikers van de brug.

Evenzo zagen alleen al in de eerste week van mei 5,000 nieuwe adressen een brug slaan met Nomad. Dit is een exponentiële groei gezien het feit dat Nomad er drie maanden over deed om 3,000 unieke adressen te bereiken, wat aantoont dat Nomads beveiligingsaanspraken verkoopbaar zijn en waardevol worden geacht door een breder scala aan bridgegebruikers.

Connext gebruiken om de latency-tekortkomingen van Nomad op te lossen

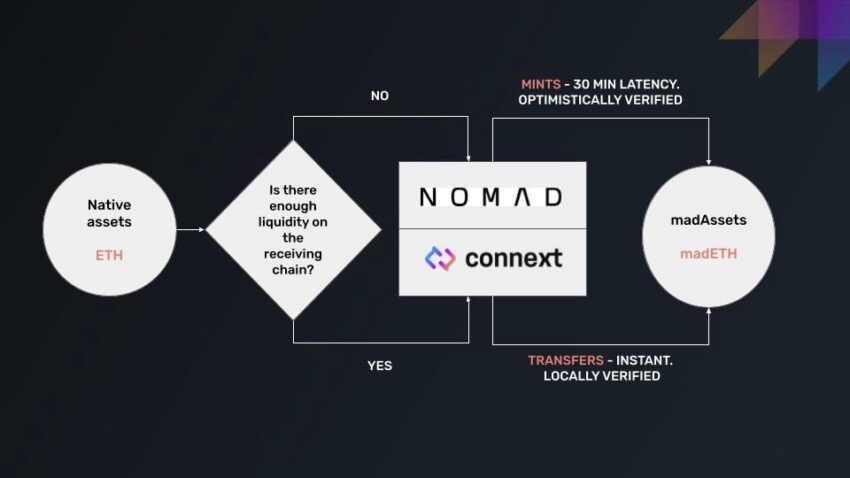

De langzame latentie van ~30 minuten blijft een opvallend nadeel voor de brug. Daarom is Nomad een samenwerking aangegaan met Vervolg, een cross-chain liquiditeitsnetwerk gebouwd op Ethereum als een L2 met veel hogere snelheden.

De modulariteit van gelaagdheid Nomad en Connext samen is een andere radicale hernieuwde benadering van het trilemma dat hun partnerschap heeft geïntroduceerd. Connext vult het gat in snelheid goed waar Nomad van af moest zien.

Door dit te doen, routeert en moduleert het geharmoniseerde duale systeem transacties dynamisch, afhankelijk van de omvang van het over te dragen activum en de liquiditeitspool die met het activum overeenkomt.

Cross-chain bridge-beveiliging evolueert met "stapelbare" bruggen

Naarmate hun synergie uitgroeit tot een grotere operatie, kan Nomad worden aangepast om zich verder te concentreren op institutioneel kapitaal. Terwijl eindgebruikers die kiezen voor kleinere en snellere transacties via Connext kunnen worden gerouteerd.

De veiligheidsbeloftes van Nomad en bijbehorende groeicijfers illustreren achteraf een cruciaal moment in de geschiedenis van ketenoverschrijdende bruggen.

We streven naar een afwijking van de reeks van spraakmakende bridge-hacks het belemmeren van de voortgang van keteninteroperabiliteit.

Over de auteur

Daniël C.Park kwam oorspronkelijk de Web3-ruimte binnen in 2019 om het nut van blockchain in humanitaire zaken te onderzoeken met Starling Lab in Stanford. Momenteel werkt hij als datajournalist bij covalent.

Heb je iets te zeggen over brugbeveiliging of iets anders? Neem contact met ons op of discussieer mee in onze Telegram-kanaal. Je kunt ons ook pakken op Kruis aan Tok, Facebookof Twitter.

Disclaimer

Alle informatie op onze website wordt te goeder trouw en uitsluitend voor algemene informatiedoeleinden gepubliceerd. Elke actie die de lezer onderneemt naar aanleiding van de informatie op onze website, is strikt op eigen risico.

Bron: https://beincrypto.com/bridge-security-new-tech-means-bridge-hacks-should-be-just-a-memory/